恶意软件作者通过被盗的签名证书快速采用SHA-2

由于IT行业正致力于逐步淘汰老化SHA-1哈希算法,这不仅仅是网站所有者和软件开发人员,他们正在争抢替换其数字证书:网络犯罪分子也遵循西装。

来自赛门铁克的研究人员最近发现了新的网上银行网上银行木牌的新样本,这些木制银行数量与不是一个数字签名,而是两个被盗证书:使用SHA-1签名和使用SHA-2签名的一个。

“它可以安全地猜测,恶意软件作者使用了具有不同算法的证书,希望受到挫败检测,”赛门铁克研究人员在一个博客文章中表示。

SHA-1散列函数处于退休过程中,因为它可能导致锻造数字证书可能导致攻击的攻击,并且在有人获得这种能力之前,它只是时间问题。

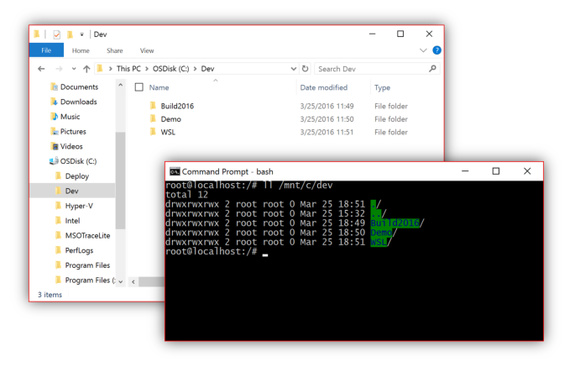

去年微软对其加密库进行了更改,以便如果其时间戳晚于2016年1月1日,Windows 7和更高版本的Windows 7和更高版本和Windows Server将不再使用SHA-1证书签名的信任代码。限制仅适用于从Internet获取的Windows标志的文件,这是大多数恶意软件的情况。

数字签名恶意软件曾经是一个罕见的发生,但在过去几年中,此类计划的数量增加了对操作系统的响应,使得运行非签名文件更难。

例如,Windows显示用户帐户控件(UAC)用于试图获得管理员权限的无符号可执行文件的安全警告,而Apple“S Mac OS X的最新版本允许应用程序仅从Mac App Store下载或者如果他们已与从Apple获得的开发人员证明签名。

除了绕过这些限制之外,网络犯罪分子还具有PD,在单个文件上具有多个数字签名可以具有其他好处。

由于用于签署恶意软件的证书通常被窃取从合法组织中被盗而不是由攻击者本身购买的,因此被发现的盗窃的可能性以及由合法所有者撤销的证书很高。在单个文件上具有两个签名可确保即使撤销一个证书,由于其他签名,该文件仍然会像受信任一样。

赛门铁克的研究人员表示,“与Carberp的攻击也指向使用SHA-2使用数字证书的转变。”“虽然来自SHA-1到SHA-2的移动可能不是即时的,因为传统系统不支持较新的算法,但这些攻击确实表明改变正在进行中。”

用户应该允许文件运行只是因为它们似乎以有效的证书签名。如何获得文件的始终比其签名更重要,因为始终存在合法开发人员受到损害的可能性,并使他的签字证书被盗了。

由于数字证书已成为网络犯罪分子的宝贵目标,因此对这些证书的所有者来说是维持强大的网络安全实践,并确保它们安全地存储。