难以检测无纺丝攻击目标银行,其他组织

最近受影响的银行和其他企业使用的攻击浪潮使用了直接装入内存而不是传统恶意软件的开源穿透测试工具,使其检测更加困难。

来自AntiVirus供应商Kaspersky Lab的研究人员开始在Securmed Bank发现的安全团队找到MeterProker(RAM)中的安全团队在服务器的随机存取存储器(RAM)中进行调查,该攻击作为组织的Windows域控制器的随机存取存储器(RAM)。

MeterPreter是一个内存攻击有效负载,可以将自己注入其他运行进程,并用于在受损系统上建立持久性。它是Metasploit渗透测试框架的一部分,一个流行的工具由内部安全团队和恶意黑客使用。

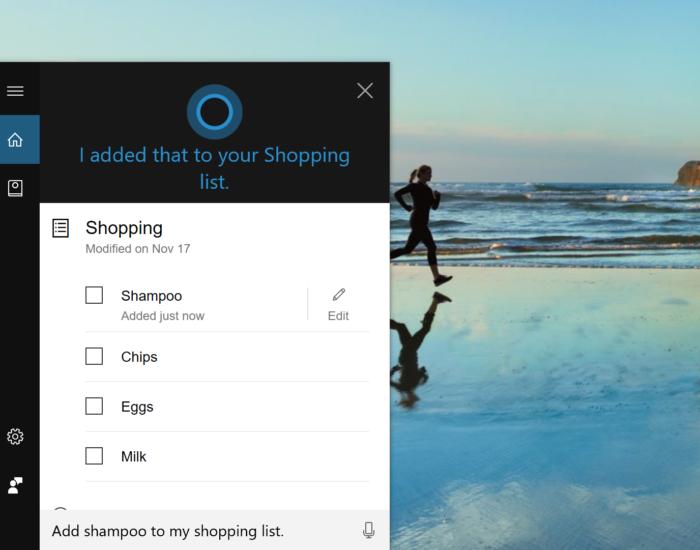

在分析过程中,卡巴斯基研究人员发现了存储在受影响服务器的系统注册表中的混淆PowerShell脚本,该脚本被设计为将MeterPreter直接加载到RAM中,而不留在硬盘驱动器上的任何迹线。

已经使用Metasploit框架生成了那些脚本,并且已被使用SC Windows命令行实用程序手动设置的恶意服务执行的CONPD。

PowerShell是一个脚本语言和解释器内置于Windows中,允许系统管理任务的自动化。

攻击者还使用Windows NetSh实用程序通过其他内部计算机设置代理隧道,以便远程控制MeterPreter运行的系统,而不会通过直接打开与外部IP地址的连接来升级疑似。

使用SC,NetSH和PowerShell等Windows实用程序需要管理员权限,该攻击者通过使用Mimikatz窃取凭据而获得的攻击者,该攻击者是渗透测试仪流行的另一个工具。

卡斯基研究人员在博客文章中表示,这些无用的攻击技术变得越来越普遍,特别是对银行业的组织。“遗憾的是,使用常用工具与不同的技巧相结合使得检测非常硬。事实上,在RAM,网络和注册表中只能检测到这种攻击。“

使用其传感器网络,Kaspersky在全球范围内的100个其他企业网络中找到了类似的PowerShell脚本。美国,法国,厄瓜多尔,肯尼亚和U.K.是受影响网络数量最多的国家。

除了使检测非常努力,使用标准Windows实用程序和开源工具而不是传统恶意软件程序的使用使得归因非常硬。如果这些攻击是由一组黑客或多个黑客犯下的攻击,则不清楚。

在过去的几年里,攻击者已经开始远离针对银行客户并直接在银行本身后走出来。有多个团伙专门从事黑客攻击银行“网络,然后研究其内部程序,以准备大规模的哈希。其他人试图访问ATM网络,以强制这样的机器在命令上分配金钱。