工业系统的安全必须是一个首要任务

根据欧盟网络和信息安全机构(ENISA)的说法,许多高级管理人员在公用事业,运输,医疗保健和制造业的安全风险不均不意识到工业系统的安全风险。

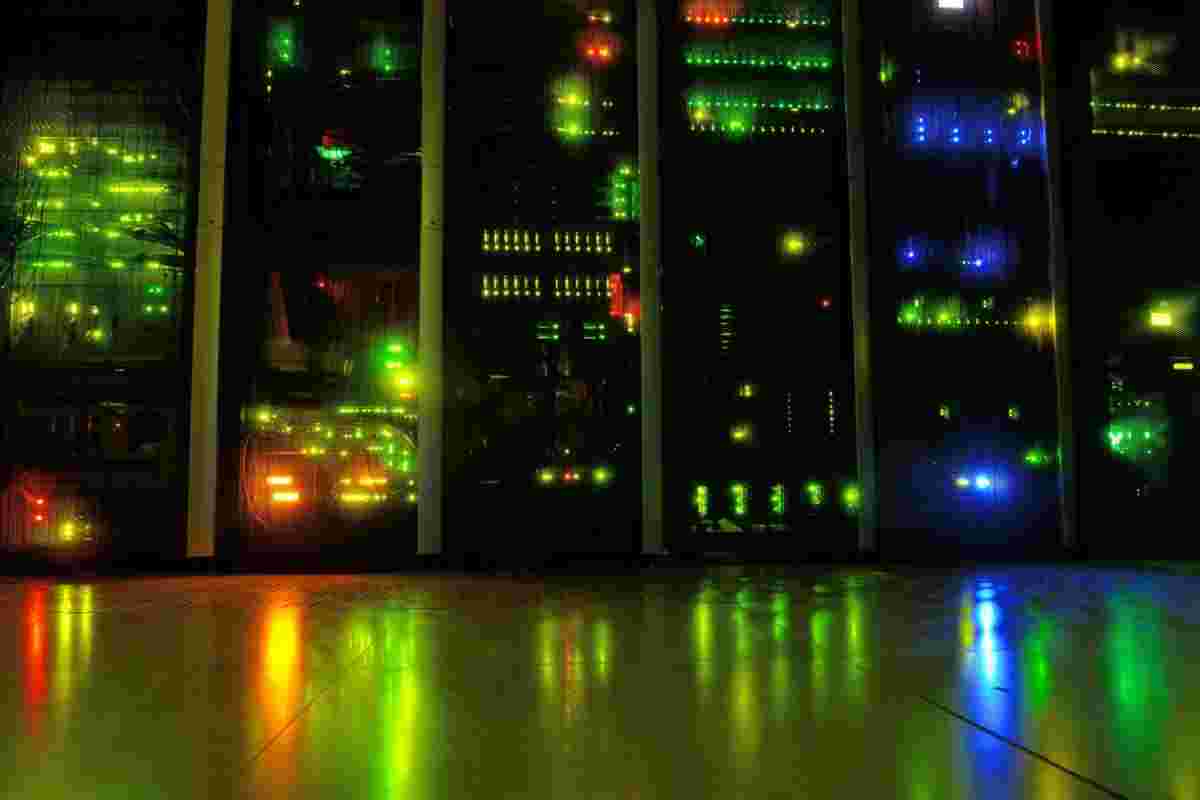

运营SCADA(监控和数据采集)系统的工业控制系统和公司现已普遍,其中一些与其他公司网络和互联网高度相互联系。

一些设备缺乏加密协议,并且还缺乏足够的日志记录,这使得识别安全漏洞的根本原因越来越难以识别。

由于SCADA系统现在互联并暴露于互联网,或大型公共网络,因此,该机构警告说,他们现在暴露在更多的威胁。

瑞安的报告七年后,斯廷纳威威尔斯展示了对使用SCADA的工业系统的目标攻击的破坏后果,以及2015年对乌克兰电网的攻击。

ENISA敦促制造商和运营商采用更快的更新和修补过程来保护这些互连的设备,但由于许多SCADA系统在关键的国家基础设施中运行,因此不容易完成,因此警告说。

原子能机构的通信网络依赖于ICS / SCADA Systems Report建议如何改进这些系统的运行方式,以防止影响人口的主要中断。

该报告表示,如果员工和最高管理层意识到每天面临的风险,则可以避免许多安全事件。伊萨表示,SCADA和IT系统需要风险评估。

根据SANS研究所发布的一份报告,负责乌克兰电网停电的攻击者使用了矛网络钓鱼电子邮件,Blackenergy恶意软件的变体,以及载有恶意软件的Microsoft Office文档的操作,以获得立足点电力公司的IT网络。

根据ENISA的说法,在安全专业人员面临的挑战中,ICS / SCADA系统利用与传统IT系统中使用的技术和协议非常不同,因此无法重复使用标准的安全措施。

使用专有或特定协议,进程,数据结构和I / O接口使得攻击场景的模拟非常复杂,需要仿真环境并不总是可用的。

专有固件的使用迫使安全专业人员使用特定工具来访问固件或甚至分析其工作以检测异常。

ENISA还突出显示此类系统更新或修补的方式失败。更新进程通常通过使用标准计算机/笔记本电脑,甚至是USB设备来执行,该设备充当潜在的入口点。这使得法医调查复杂化,Enisa警告。